OculusQuest2(MetaQuest2)を裸眼で使いたい【近視レンズ】

度付きレンズの存在

Quest2を買った当初からメガネの悩みはあり、ゴーグルに付けられる度付きレンズはないかと思っていたのですが、

当初は、ダイビング用のマスクに装着するレンズを加工して装着するものや特注でレンズを注文して装着するものしかなくなかなか手が出しにくく諦めていました。

しかし、最近改めて調べてみると色々とサードパーティ製の度付きレンズがあるじゃないですか!

これは買わずには入れれないということで、レビュー評価が良さそうなものを買ってみました。

今回買ったもの

Esimen Oculus Quest 2 度付きレンズ

右目と左目をそれぞれ購入する必要がありますが、-2.0~-6.0まで0.5刻みで選ぶことができます。私は若干左目のほうが視力が視力が悪いので、右目が-3.0、左目が-3.5を購入しました。

(買うときは自身が普段使っている眼鏡やコンタクトレンズの度数を参考にしてください。)

Quest2に装着してみた【商品レビュー】

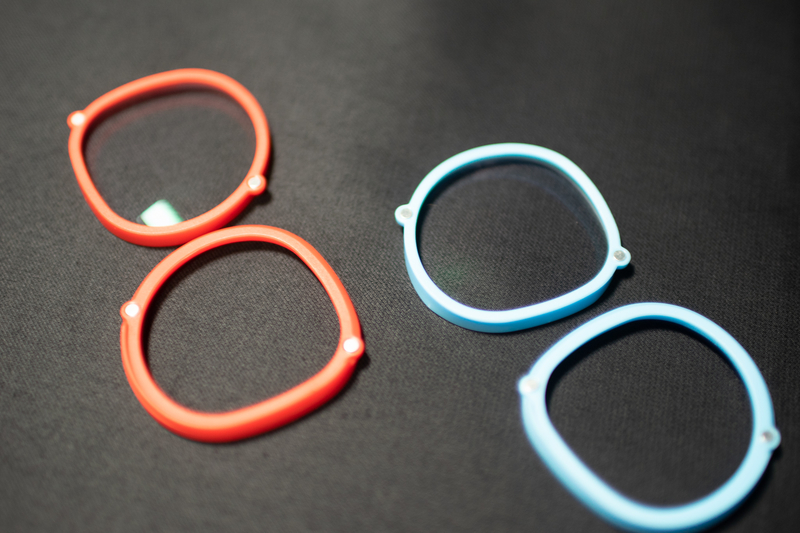

レンズはそれぞれケースに入っていていました。(赤が左目用で、青が右目用)

レンズは2つのパーツが磁石でくっついていて、Quest2本体のレンズに固定する枠だけのものとレンズがはめ込まれた枠に分かれます。

取り付け方は簡単3ステップ

- Quest2のフェイスクッションを外す。

- 枠パーツをQuest2のレンズの縁にはめ込む。※枠の内側に爪があるのではめ込むと簡単には外れないようになります。

- 近視レンズを近づけれる。

すごく簡単です。磁石も強力なので使用していて外れることはありません。

その実力はいかに!?【使用レビュー】

、、、すごく快適です!

見え方や色もおかしくなることなく綺麗ですし、何よりメガネの不快感がなくったのが最高です。

あと、想定外だったのですが、メガネがなくなりメガネ用のスペーサーを外したことにより画面と目の距離も近くなりVR映像の見える範囲が広くなったように感じます。

不満なところはないのですが唯一上げるとすると、Quest2を外したときに眼鏡がないので周りが見えなくなりメガネを探す羽目になることですね。(本末転倒ですが、、、)

まとめ

買って損はないです。

メガネなしのVRプレイは快適すぎてもうメガネを掛けたままのプレイは考えられないぐらいです。

近視でメガネを掛けている人がQuest2を使うには必須のアイテムだと思います。

Ender3 + octolaps + 一眼レフでタイムラプス撮影してみた。

3Dプリンターでタイムラプス撮影がしたい!

3Dプリンターの「Ender3 V2」で印刷中にタイムラプス撮影をしたいなぁと思い、

あまっていたRaspberryPi3にOctoPritnを入れて、プラグインの「Octolapse」でタイムラプ撮影をできるようにしました。

一眼レフを使いたいなぁ・・・

手持ちにNikonの一眼レフ「D3300」があるから、これでタイムラプス撮影したいなぁ・・・

調べるとプリンターのX軸にスイッチを取り付けてそれでシャッターを切る方法があるけど、

せっかくOctoPrintで3Dプリンターを制御してるんだからカメラのシャッターもRaspberryPiで制御したいなぁ・・・

Octolapseで一眼レフカメラを制御できる。。。だと!

なんとかOctolapseで一眼レフカメラを制御できないかなぁ、とOctolapseのページを眺めていると、Octolapseのカメラ設定のカメラタイプに外部カメラの項目を発見。

これは!?。。。と思い調べるてみるとなんと一眼レフカメラを制御できることを発見!!

RaspberryPiにgphoto2というアプリを入れることで対応の一眼レフカメラを制御できるらしく、それを利用してOctolapseでは外部カメラとして使うことができるとのことでした。

Octolapseで一眼レフを設定する手順

ここからは、Octolapseで一眼レフカメラを使ってタイムラプス撮影ができるまでの手順を下記の順で記載していきます。

- gphoto2のインストール

- カメラシャッターのスクリプト作成

- Octolapseの設定

※参考サイト:https://github.com/FormerLurker/Octolapse/wiki/V0.4---Configuring-a-DSLR

※前提としてOctoPirintを3Dプリンターに繋げ、OctolapseでRaspberryPiに接続したカメラを使用してタイムラプス撮影ができる状態であることとします。

1.gphoto2のインストール

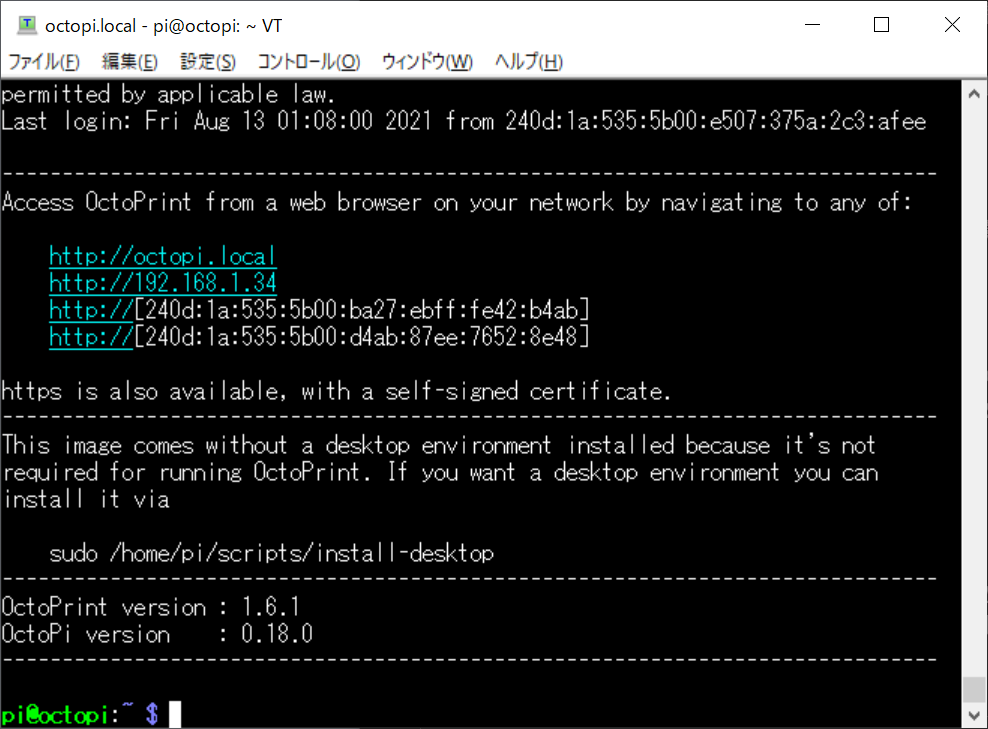

OctoPrintをインストールしたRaspberryPiにSSH接続をします。

※何も変更していなければユーザー名:pi、パスワード:raspberryになっていると思います。

パスワードは変更していなかったら変えておいたほうが良いでしょう。

次のコマンドを実行します。

$ wget https://raw.githubusercontent.com/gonzalo/gphoto2-updater/master/gphoto2-updater.sh && chmod +x gphoto2-updater.sh && sudo ./gphoto2-updater.sh

インストールバージョンを聞かれるので「2」で最新の安定バージョンを選んでください。

インストールが完了したらカメラを接続して動作確認を行います。

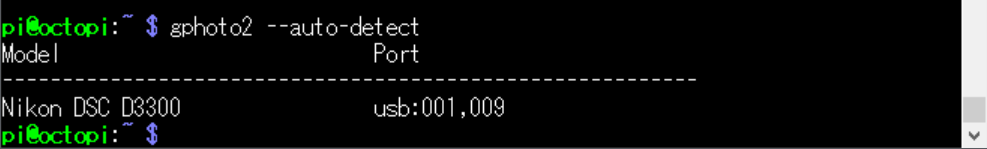

カメラの接続認識

次のコマンドでカメラがRaspberryPiに接続されているかを調べます。

$ gphoto2 --auto-detect

カメラのシャッター操作

次はシャッターが切れるかを確認します。

$ gphoto2 --auto-detect --capture-image-and-download

撮った写真はRaspberryPiにダウンロードされるのでlsコマンドで保存されているか確認してください。

sudoersの設定

sudoなしでgphoto2を実行できるようsudoersファイルを編集します。

$ sudo visudo

最終行に以下の行を追加します。

# allow 'sudo gphoto2' to run without supplying a password pi ALL = (root) NOPASSWD: /usr/bin/gphoto2

【重要】設定終了後、RaspberryPiを再起動させます。

2.カメラシャッターのスクリプト作成

Octolapseで実行するスクリプトを作成します。

スクリプトの内容は基本的にはgphoto2でカメラのシャッターを切り、RaspberryPiにダウンロードさせるものになります。

以下のパスにファイルを作成してください。

$ cd /home/pi/scripts $ nano take-snapshot.sh

[take-snapshot.sh]

#!/bin/sh

# Put the arguments sent by Octolapse into variables for easy use

SNAPSHOT_NUMBER=$1

DELAY_SECONDS=$2

DATA_DIRECTORY=$3

SNAPSHOT_DIRECTORY=$4

SNAPSHOT_FILENAME=$5

SNAPSHOT_FULL_PATH=$6

# Check to see if the snapshot directory exists

if [ ! -d "${SNAPSHOT_DIRECTORY}" ];

then

echo "Creating directory: ${SNAPSHOT_DIRECTORY}"

mkdir -p "${SNAPSHOT_DIRECTORY}"

fi

# IMPORTANT - You must add gphoto2 to your /etc/sudoers file in order to execute gphoto2 without sudo

# otherwise the following line will fail.

sudo gphoto2 --auto-detect --capture-image-and-download --filename "${SNAPSHOT_FULL_PATH}"

if [ ! -f "${SNAPSHOT_FULL_PATH}" ];

then

echo "The snapshot was not found in the expected directory: '${SNAPSHOT_FULL_PATH}'." >&2

exit 1

fi作成したファイルの権限を変更します。

$ chmod +x take-snapshot.sh

作成したスクリプトが正しく動作するか確認します。

$ /home/pi/scripts/take-snapshot.sh 1 1 "" "/home/pi/scripts" "" "/home/pi/scripts/test.jpg"

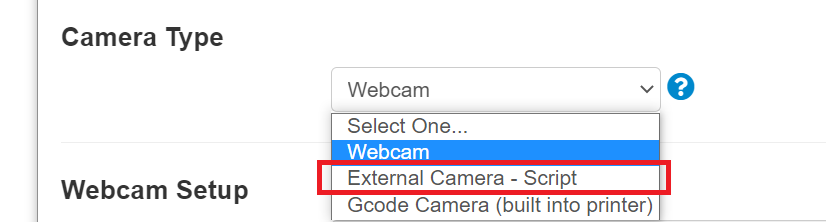

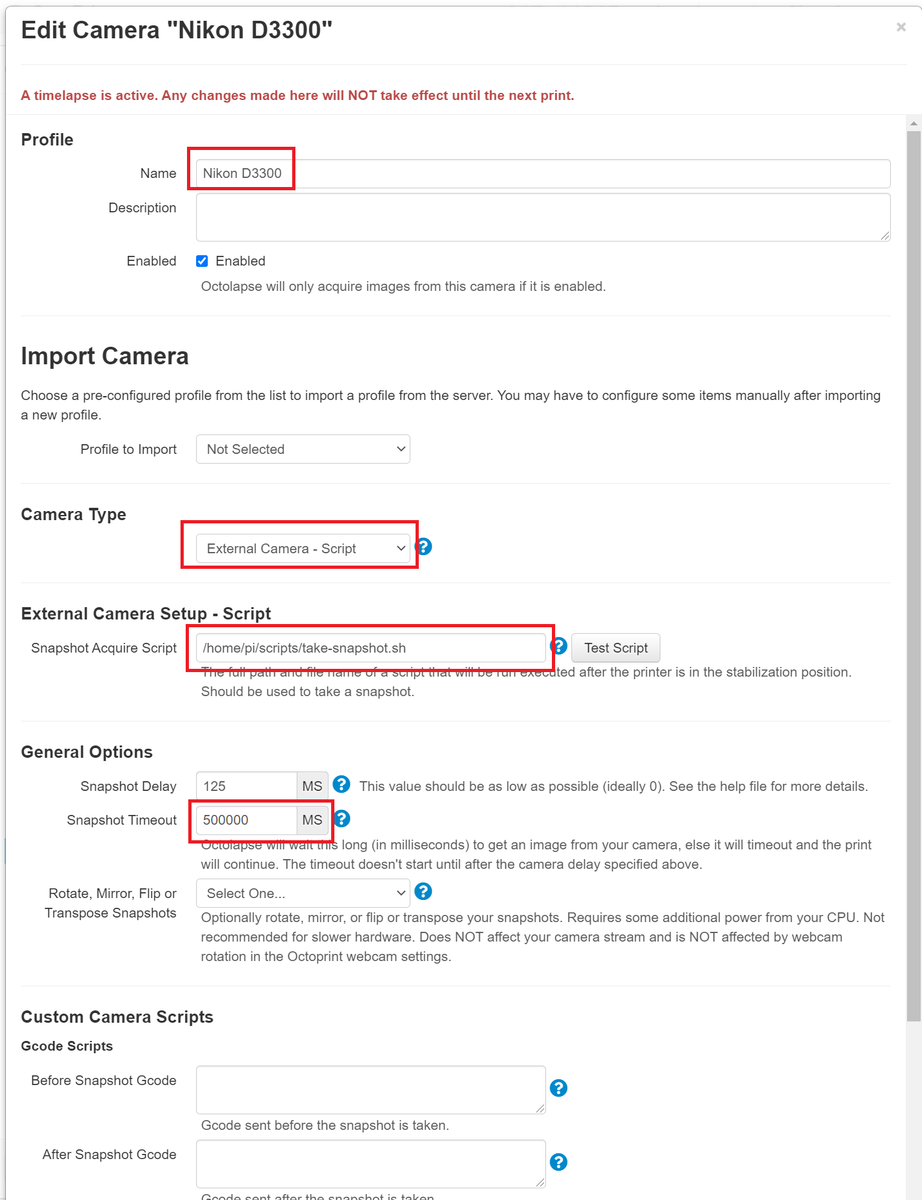

Octolapseの設定

Octolapseのページを開き[Cameras]をクリックします。

Octolapse設定のCameraタブで[Add Profile...]をクリックし新しいカメラ設定を追加します。

以下のように赤枠の箇所を設定します。

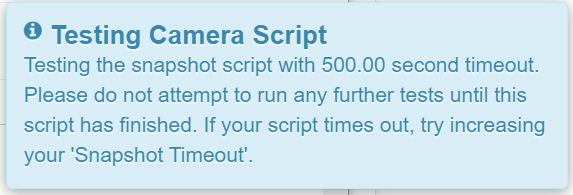

一度テストして正常に終了したらOKです。

まとめ

Octolapseの使い方をまとめた日本語サイトが少なく、一眼レフを使えるように設定する手順をまとめたサイトは私の探した限りなかったので

このサイトが誰かの役に立てたら幸いです。

上記設定では一眼レフで撮った写真はRaspberryPiに保存されてカメラ本体には残らず印刷終了で自動で動画が生成されます。

もし、画像をのこして自分でタイムラプス動画を作成したい場合はgphoto2のコマンドのプロパティを変更してカメラ本体のSDにも保存されるようにすればいいと思います。

Octolapse側の設定を詰めれば単体でもクオリティーの高い動画が作成できると思うの外でも色々とイジって行きたいと思います。

スノーボードにはバックパックがおすすめ!【2021年度版】

スノーボードには何を持っていたほうがいい?

皆さんはスノーボードを滑る時になにを持っていますか?

手ぶらってかともいるかと思いますが、すくなくともスマートフォンは持たれているんじゃないでしょうか?

スマホ1台あれば写真も撮れるし電子マネーで支払いもできるので便利ですよね。

でもガジェット好きとしてはそれじゃぁ足りません。

私の持ち物は↓こんな感じになります

あと飲み物とか携帯食(ゼリー系)もエネルギー補給に大切なため欠かせません。

なのでとてもとてもウェアのポッケだけじゃ収まりきらずバッグが必需品になります。

バッグ選びでのポイント

バッグ選びで大切なのはスノーボードを滑る時の邪魔にならないバックである必要があります。

バックの種類としてはショルダーバッグ、ウェストポーチ等ありますが、私はやっぱりバックパック(リュック)が一番いいと思います。

バックパックの優れてる点は、「大容量」と「密着度」です。

ショルダーバッグは大容量のものもありますが、大きくなるとどうしても体に固定しづらく滑りの邪魔になります。

ウェストポーチも密着度はあるものの容量があまりありません。

わたしが普段使っているバックパック

サロモン TRAIL 10

特徴としては「軽量」です。

元々がランニング用に作られているためとても軽いです。

容量は10Lと小さいですが意外と上記のアイテムぐらいなら入ります。

欠点としては軽量である分、生地が柔らかくウェアを着た上からだと扱いづらいことです。

背負っているところから荷物を取り出す時に肩ベルトが柔らかすぎて絡まったりします。

![[サロモン] バックパック・リュックサック TRAIL 10 (トレイル 10) Black [サロモン] バックパック・リュックサック TRAIL 10 (トレイル 10) Black](https://m.media-amazon.com/images/I/41-V-Z7MTpL.jpg)

[サロモン] バックパック・リュックサック TRAIL 10 (トレイル 10) Black

- メディア: スポーツ用品

ホグロフス ROC HELIOS 25

これは登山やロッククライミング用にデザインされたバックパックになり、背面部分からメイン室にアクセスでき、容量も25Lほどで十分です。

唯一の欠点はポケットが少ないことです。メイン室とそれ以外に1つしかポッケがありません。小物をわけて収納することはできません。

あと、メイン室へのアクセスは背面からのみになるのですが、チャックが背中に当たらないよう織り込まれているため少し開けずらいです。

ただ開けるまに手前に引き出せば良く、かなり丈夫なためそこまでのマイナスポイントではないです。

ミレー VARIETE POUCH

さらに、アクションカメラ類に関してはバックパックとはべつでポーチに入れて管理しています。

このポーチをバッグパックの肩ベルトに固定することでスピーディーに取り出してセッティングできます。

![[ミレー] リュック用ポーチ ヴァリエポーチ(VARIETE POUCH) GRIS PLOMB [ミレー] リュック用ポーチ ヴァリエポーチ(VARIETE POUCH) GRIS PLOMB](https://m.media-amazon.com/images/I/41h9bGLZQHL.jpg)

[ミレー] リュック用ポーチ ヴァリエポーチ(VARIETE POUCH) GRIS PLOMB

- メディア: ウェア&シューズ

最近ではホグロフスのバックパック+ミレーのポーチをメインに使っています。

インターホンをスマートホーム化してみたら、、、

スマートインターホンへの憧れ

前々から固定電話の回線契約を解除していたため電話機を撤去したかったのですが、そのネックになっていたのがインターホンでした。

インターホンでの応答を電話機で取る関係上、電話はできないのに電話機を置かなければいけないジレンマに悩まされていました。

スマートインターホンとの出会い

最近ではカメラが付いていているのはもちろん、Wi-Fiに接続してスマホで応答できたりと進化したインターホンが登場しているのは知っていたのですが、私が求めるものがなかなか見つかりませんでした。

スマートインターホンのここがイイ!

このスマートインターホンの利点は電源接続タイプであることにつきます。

インターホンの多くが本体にバッテリーが内蔵されているタイプで充電が必要なものが多かったのですが、これはACアダプタから給電できます。

なぜ私が電源供給タイプにこだわるのかというと、スマートインターホンいついているカメラを使いたいからです。

このデバイスも含めスマートインターホンには必ずと言っていいほどカメラが装備されています。

そのカメラで来客時の応答を撮影できるのですが、どうせなら防犯カメラとして常時撮影もしたいと私は思ってたので、バッテリータイプではなく電源供給タイプが欲しかったのです。

そしてこのインターホンはAmazonAlexa対応しています。(素晴らしい!)

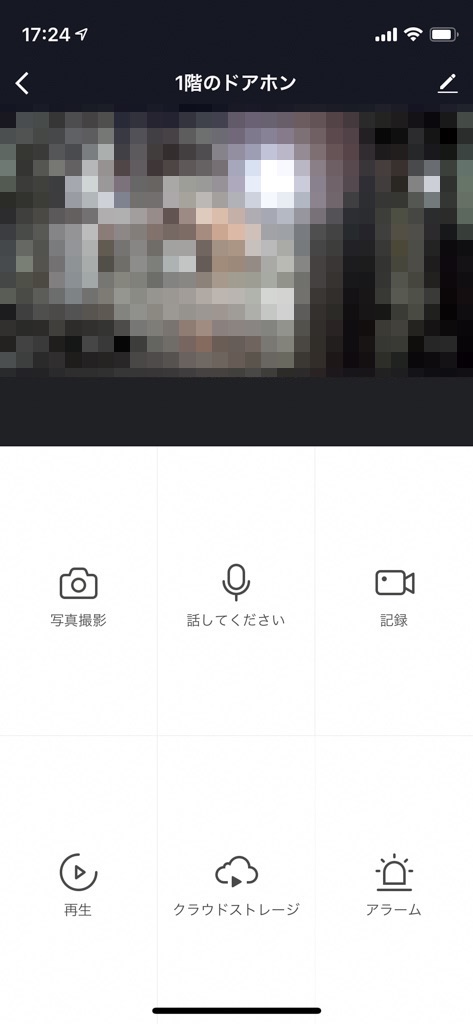

「SmartLife」というAppで接続するのですが、登録したデバイスはAlexaでも認識され、Alexa Echoデバイスと連携すれば来客時の通知(アナウンス)やEchoShowではカメラ映像を見ながら会話もできます。(←これがすごい!)

ちょっと不満なことも。。。

私が求めていた完璧なインターホンなのですが、不満なところもいくつかあります。。。

1つ目 スマホでの応答時間に時間がかかる

来客時はスマホに通知が来るのですが、バックグラウンドで実行中は通知バーでしか表示されません。

(通知をタップしてアプリを表示し、カメラを読み込んで応答しないといけません。)

アプリがフロント起動時はビデオ通話のような応答画面が表示され、通話を開始できます。

カメラが読み込めるまでも時間がかかる場合があり応答がスムーズにできない場合があります。

音声のみでの応答やAppがバックグラウンド起動時でも応答画面が出るようにApp側の改善を期待します。

スマホアプリは改善の余地ありですがEchoShowと連携して使うと来客時にEchoShowのディスプレイにビデオ通知が表示され応答ができるのがすごく便利です。現状では来客対応はEchoShowで行うのがベストかと思います。

『お一人様もおすすめ』ガーラ湯沢スキー場の過ごし方

こんにちは。今回私がよく利用するスキー場を紹介したいと思います。

それは。。。『ガーラ湯沢スキー場』です!!

「JR SKYSKY」のCMで有名なところなのですでに知っている、行ったことがある人も多い十も増すが、新幹線で東京からだと約70分ぐらいと近く、駅直結でスキーセンター「カワバンガ」が併設されていてとても利便性が高いスキー場になります

ガーラ湯沢のいいところ

なんといっても新幹線の駅にスキー場が直結していることです。改札を出てすぐにスキーセンターとなっていてゲレンデにはゴンドラで移動するため一度も外に出ずにゲレンデまで着くことができます。

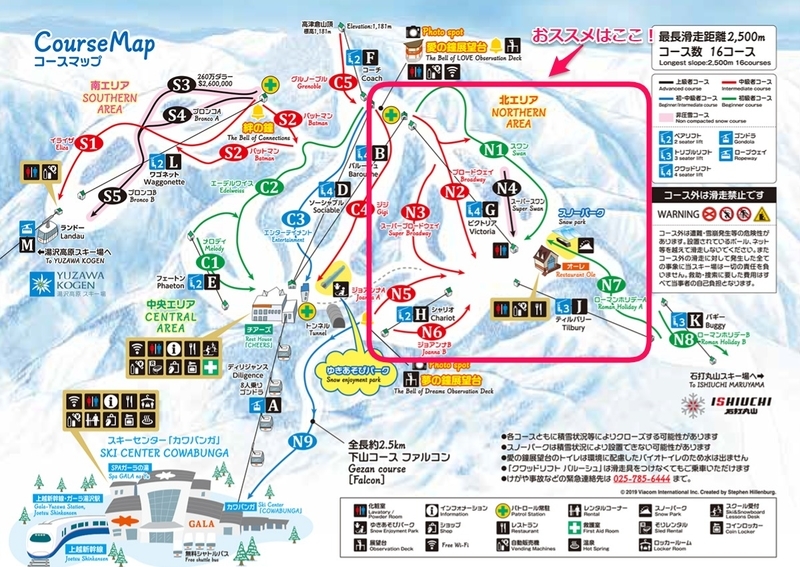

スキーセンター「カワバンガ」とゴンドラ終着点併設の「チアーズ」の校内マップはこんな感じです。

他にもゲレンデの北エリアにレストランがあります。

スキー場自体も標高が高いため雪質も比較的によく練習や足慣らしにはちょうどいいゲレンデです。

コースレイアウトは緩斜面から急斜面までいろいろあります。パークも設置されていて初心者用のキーカー、レール、ボックスとなっているため練習にはもってこいです。

また公式サイトに中央ゲレンデ、北ゲレンデのライブカメラがあり混雑状況が分かるようになっています。行く前はもちろんですが、到着後も「中央ゲレンデのリフト乗り場は空いているかな?」みたいに確認できるのでいいです。

ガーラ湯沢のここはダメ・・・

コースが狭いです。エーデルワイスコース、ロマンホリデーAコースが緩斜面ですが、エーデルワイスは林間コース、ロマンホリデーAは行くまでに初中級コースを通る必要があるため初心者の練習をする際に場所が限られるかなぁと思います。

下山コースへのアクセスが悪いです。ゲレンデからスキーセンターをゴンドラを使わずに滑りをリることができるのですが、その下山コースへアクセスるためには

- 中央ゲレンデわきのトンネルを徒歩で移動する。

- 中央ゲレンデからリフトを2回乗って北ゲレンデに向かう。

の2パターンがありいずれも移動が大変です。

私はいつも北ゲレンデを回しているので②のパターンで降りるのですが、中央ゲレンデや南ゲレンデにいるとアクセスが面倒なのでゴンドラで降りる場合もあります。

ガーラ湯沢での過ごし方

私がガーラ湯沢を利用する際の1日のルーティンを紹介します。

5:30 出発

前日までに準備をほとんど済ませているために起きてからは着替えるだけです。

朝食は新幹線の移動中で済ませます。

8:00 到着

ついたらまずロッカールームへ行きます。改札出てすぐがリフト券売り場のためみんなリフト券の列に並んでしまう人が多いんですが、まずはロッカールームへいくのが鉄則です。

なぜかというとロッカーは発券制で1000円で自販機からカードを発見して決められたロッカー番号が割り振られます。

自由にロッカーの場所を選べないため後になればなるほど他の人が使っている側に割り振られることになるため空いている時に場所を押さえて着替えるのがいいでしょう。着替え終わったらリフト券売り場に並びましょう。

8:30 滑り開始

まず中央ゲレンデがオープンして、次に山頂コース→北ゲレンデ→南ゲレンデ※→下山コース※の順にオープンしていきます。 ※雪不足の場合や天候によってオープンしない場合がある。

基本的には北ゲレンデを回すのをお勧めします。中央ゲレンデは時間が経つと人が多くなり滑りにくいです。その点、北ゲレンデは比較的空いていて急斜面から緩斜面までコースが豊富にあるためその日の練習内容によって回すコースを変えることができます。

13:00 滑り終了

早いと思うかもしれませんが、ほぼ5時間近くリフト以外ノンストップで滑り続けるためこの時間にはもうヘトヘトになります。

13:30 昼食

着替えを済ませて全てが終わってから昼食を取ります。場合によっては新幹線で食べることもあります。

私のおすすめは「和食レストラン ゆた」のうどんとおにぎりです。うどんは手打ちですごく腰があります。おにぎりもお米は魚沼産コシヒカリでどの具材でも美味しくいただけます。

14:00 休憩

駅併設のカワバンガのエスカレータを上がって3F右側に休憩所があります。テーブルと座敷の2つがあるのでお昼時や帰宅時のピーク以外では比較的座れると思います。

お土産屋はカワバンガ2Fにある「茅平堂」のみになります。よくSuica支払い2000円以上で景品をプレゼントのキャンペーンを実施しているため、その時はSuicaで支払ったほうがお得です。

17:00 帰宅

15時台の新幹線で帰ります。人も少ないので荷物も置けて楽に座れます。

まとめ

いかがでしたでしょうか。

スキー・スノボ人気が最近下火のなか、コロナの影響でスキー場は大打撃だと思います。そんな中でも客足を獲得すべくスキー場はいろいろと工夫を凝らしています。

今後もスキー場レビューを出していこうと思うので、最近滑りに行っていないという方の参考になれば幸いです。

ガジェット系スノーボーダーのためのパッキング術【2020年版】

冬はスノボに始まり、スノボに終わる

先シーズンはコロナウィルスが猛威をふるい不完全燃焼で終わってしまいましたが、去年の雪辱を晴らすべく今年は準備万端でのぞみたいとおもいます。

※依然としてコロナの脅威が消えたわけではないため、ソーシャルディスタンス、咳エチケットを守り、十分に周りに配慮して活動したいと思います。

パッキング術の極意!それは、、、

「出発前日には終わらせておくこと!!」

すごく当たり前のことです。。。しかし、とても大事なことです。

忘れ物があってはせっかくのレジャーが楽しめません。とくにスノーボードでの忘れ物は致命傷です。。。(猛吹雪となかネックウォーマーを忘れて何度凍えたことか。。。)

わたしは普段から持っていく荷物(ウェアやゴーグル類等)はまとめてパッキングを済ませておいてます。

この記事では普段私が持っていくもの、そしてパッキング術について紹介したいと思います。

私が持っていくモノ一覧

かなりものが多いです。。。これでも年々洗礼されていいるのですが、欲張りなのでなかなか…

でも実際にスノーボードで必須になるのはこんだけなんです。ほかは全部ガジェット系。。。(そりゃ減らないよ)

各アイテム説明

ボード・ギア

- 板

- ビンディング

- ブーツ

パッキングのコツ

ウェアは丸めろ!

ウェアはとてもかさばるため最初は圧縮袋を使っていました。

圧縮袋を使うととてもコンパクトになりますが、取り出したりしまうのが面倒なのが欠点でした。

そんな時に発見したのが丸めてしまう方法です。

ジャケットの場合

ズボンの場合

上下でやり方は違いますが、これでゲレンデついてからの取り出しもしやすいですし、しまう時も慣れれば床に置かずにできるので簡単に畳めます。

小物編

小物系は全てポーチや袋に入れています。

「滑ってる時に必要なもの」、「滑った後の休憩後に使うもの」と分けることで、必要ときに必要なものだけを取り出して使うことができるので便利です。

詰め込み後は。。。

全てを詰め込んだ後がこんな感じになります。

こだわりとしては、私は普段バックパックを背負って滑るためあらかじめ中身は滑る時に必要なものだけを入れるようにしています。移動中はスノボを背負うためできればキャリーバッグ1つ(中にバックパック)で収まるようにしています。

新幹線を使うときは移動中パソコンをいじれるようにバックパックにパソコンを忍ばせることもあります。

まとめ

いかがだったでしょうか?

私の場合は滑る以外にカメラを回したりパソコンだったりと荷物が多いためあまり参考にはならない部分もあったかと思いますが、いつも荷物が多くて大変!というかたの役に立っていたら幸いだと思います。

RaspberryPi1台でNAS+VPNサーバを構築してみた(OpenMediaVault5+SoftEtherVPN)

RaspberryPiを使った自宅NASを紹介しているブログは結構ありますが、VPN接続できるようにするところまでを紹介しているのは少ないと思ったので

今回はNASとVPNサーバを兼用させてRaspberryPiを構築する手順を紹介します。

1.RaspberryPiにOS(Rasbian)をインストール

①インストールツールのダウンロード・インストール

まず、RaspberryPi公式サイト(https://www.raspberrypi.org/software/)にアクセスし、インストールツールを使用しているダウンロード・インストールします。

※「Download for ***」の***部分は使用しているPCのOSで使い分けてください。

②インストールしたアプリを起動します。

「CHOOSE OS」でRaspberryPiにインストールするOSを選択します。(※今回は「RaspberryPi OS(Other)」→「RaspberryPi OS Lite (32bit)」を選択」

「CHOOSE SD CARD」でインストール先のSDカードを選択します。

選択肢終わると「WRITE」からRaspberryPiOSのインストールを始めます。

インストールが完了したらSDカードをRaspberryPiに挿入し起動します。

2.OpenMediaVaultのインストール

今回のNASを管理するためにOpenMediaVaultを導入します。

以下コマンドを実行してインストールします。(完了まで20分ほどかかります)

wget -O - https://github.com/OpenMediaVault-Plugin-Developers/installScript/raw/master/install | sudo bash

※最初にサイレントでパスワード入力を聞かれる場合があるためEnter等で処理が止まってないか注意してください。

インストールが完了したら、別端末(PC等)からアクセスできるか確認してください。

※URLに「(IPアドレスまたはホスト名)」を入力してアクセス。例ではIPアドレスを192.168.1.99に設定

初期ユーザadmin PW:openmediavault

3.SoftEtherVPNSeverをRaspberryPiにインストール

今回VPNサーバは「SoftEtherVPN」を使うことにします。

まず、RaspberryPiに「SoftEtherVPNServer」をインストールするために公式サイト(https://www.softether-download.com/ja.aspx?product=softether)にアクセスしダウンロードURLを取得します。

赤枠の箇所をキャプチャ通りに設定し、緑枠のところからリンク(URL)をコピーしてください。

コピーしたURLをつかってRaspberyPiでwgetをつかってダウンロードします。(※保存場所は任意、後で移動します。)

wget https://jp.softether-download.com/files/softether/v4.34-9745-rtm-2020.04.05-tree/Linux/SoftEther_VPN_Server/32bit_-_ARM_EABI/softether-vpnserver-v4.34-9745-rtm-2020.04.05-linux-arm_eabi-32bit.tar.gz

ダウンロードが完了したらファイルを解答・展開します。

tar zxf softether-vpnserver-v4.34-9745-rtm-2020.04.05-linux-arm_eabi-32bit.tar.gz

展開まで完了したら以下のコマンドを順に実行してインストール〜権限設定までを行います。

cd vpnserver make cd .. sudo mv vpnserver /usr/local/ cd /usr/local/vpnserver/ sudo chmod 600 * sudo chmod 700 vpncmd sudo chmod 700 vpnserver

4-1.【確認】自宅内でVPN接続できるかテスト準備

いきなり外から繋げる前に最小環境で接続ができるか確認していきます。

まず、RaspberryPiにインストールしたSoftEtherVPNServeの起動スクリプトを作ります。

sudo nano /etc/init.d/vpnserver

#[vpnserverの中身] #!/bin/sh ### BEGIN INIT INFO # Provides: vpnserver # Required-Start: $local_fs $network # Required-Stop: $local_fs $network # Default-Start: 2 3 4 5 # Default-Stop: 0 1 6 # Description: SoftEther VPN Server ### END INIT INFO DAEMON=/usr/local/vpnserver/vpnserver LOCK=/var/lock/vpnserver vpn_start() { ${DAEMON} start } vpn_stop() { ${DAEMON} stop } test -x ${DAEMON} || exit 0 case "$1" in start) vpn_start touch ${LOCK} ;; stop) vpn_stop rm ${LOCK} ;; restart) vpn_stop sleep 3 vpn_start ;; *) echo "Usage: $0 {start|stop|restart}" exit 1 esac exit 0

作成したスクリプトの権限を設定します。

あと、RaspberryPi起動時に自動起動するようcron編集画面にて下記のコマンドを追記します。

sudo chmod +x /etc/init.d/vpnserver sudo crontab -e

#cron編集ファイルに記載する行 @reboot sudo /etc/init.d/vpnserver start

RaspberryPiを再起動します。

4-2.SoftEtherVPNServerManagerをインストール、設定

RaspberryPiにインストールしたSoftEtherVPNServerの設定を行うための管理ツールを別端末(Windows またはMac)にインストールします。

SoftEtherの公式サイトから今度は「SoftEnther VPN Server Manager of ***」を選択してダウンロードします。

※***の部分はOS別で選択

2020/11/21時点でMacOS版をインストールしても起動しませんでした(MacOS Big Sur 11.0.1)。原因不明のため以降Windows版での操作となります。

ダウンロードしたアプリを起動、RaspberryPiのVPNServerアプリにアクセスするための設定を行います。

「新しい接続設定」選択、接続設定名「任意」、ホスト名「RaspberryPiのIPアドレスまたはホスト名」を設定し「OK」で進みます。

設定が完了したら「接続」から設定画面を開きます。

初期設定で管理画面ログイン用のパスワード設定画面が表示されるため設定します。

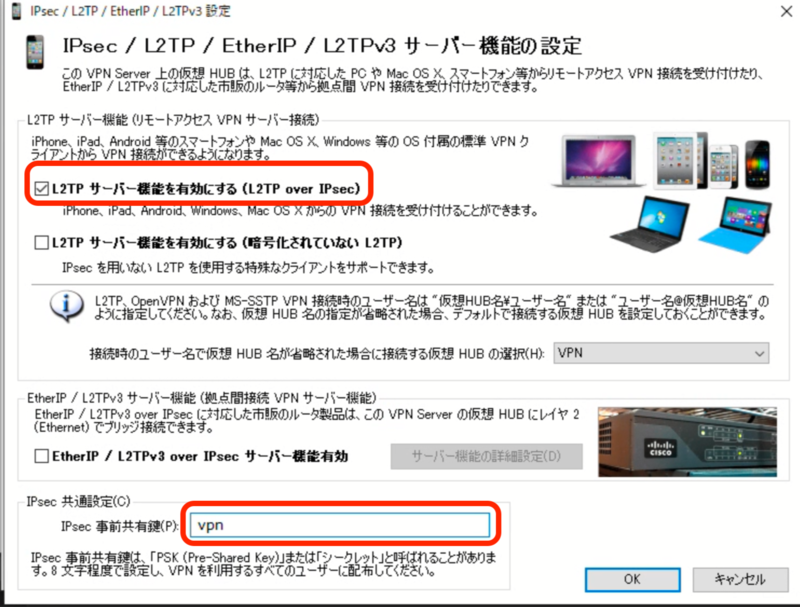

サーバ機能設定は「L2PT」を選択、IPsec共通設定で任意の鍵を設定してください。

VPN Azureは無効にしてください。

ダイナミックDNSは今後使うため覚えておいてください。※赤枠部分に表示されているもの

(後で管理画面からも参照できます。)

ユーザ名「任意」、認証方法「パスワード認証」を選択し作成します。

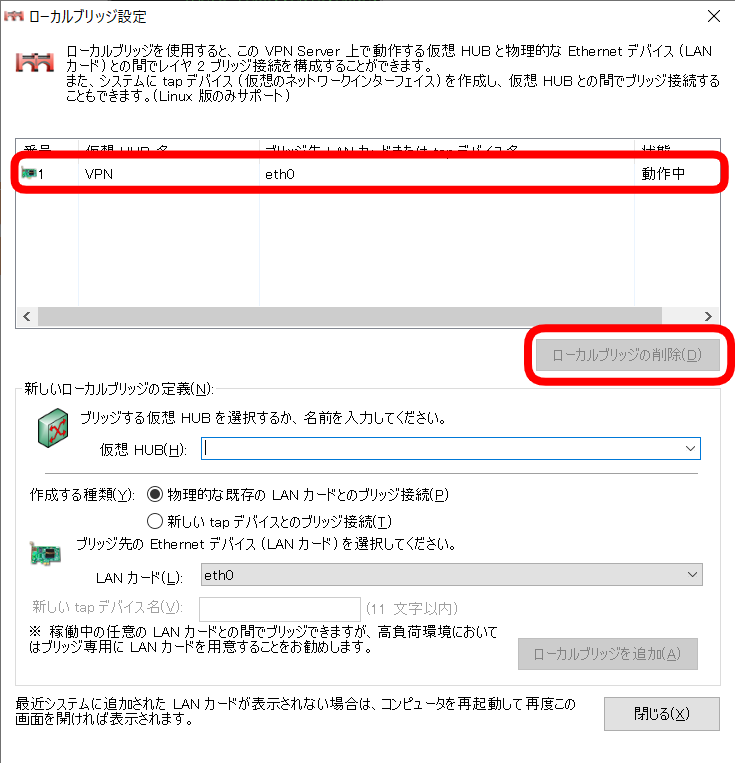

「ローカルブリッジの設定」では、使用しているネットワークデバイスを設定します。

※有線の場合は「eth0」

4-3.【確認】自宅内でVPN接続できるかテスト

iPhoneやPCを使って自宅LAN内からVPN接続できるか確認します

例)iPhoneの場合

「設定」→「一般」→「VPN」→「VPN構成を追加...」を選択

以下の設定を行う。

タイプ:L2TP

説明:任意(自宅NASなど)

サーバ:RaspberryPiのIPアドレス

アカウント:『4-2』で設定したユーザー名

パスワード:『4-2』で設定したパスワード

シークレット:IPsec共通設定鍵

すべての信号を送信:オン

VPN構成の状況をオンにして接続済みとなればOK

5.仮想ブリッジを作成し外部ネットワークからアクセスできるように設定

まず、RaspberryPiに仮想ブリッジの設定ユーティリティソフトをインストールします。

sudo apt-get install -y bridge-utils

次に、OpenMediaVaultでブリッジの追加を行います。

実はここが難所ですした(汗

OpenMediaVaultは独自にネットワーク設定を持っているため通常ブリッジを追加したり固定IPアドレスを設定する際に変更する「interfaces」や「dhcpcd.conf」では設定が行えず

ブラウザから「一般」→「ネットワーク」からブリッジの追加を行っていく必要があります。

以下の手順で行います。

コンソールから「ifconfig」を打ってbr0が表示されていればOKです。

6.tapデバイスを追加

『5』で追加した仮想ブリッジを使用するためのtapデバイスを追加します。

まず、「ローカルブリッジ設定」を選択します。

既に追加されているローカルブリッジを削除します。

新しくローカルブリッジを追加します。

仮想HUBは既存から選択、作成する種類を「新しいtapデバイスとのブリッジ接続」を選択、tapデバイス名を設定してます。

追加したデバイスの状態が「動作中」になっていればOKです。

最後にコンソールから「ifconfig」を打って「tap_(tapデバイス名)」が表示されていればOKです。

7.起動スクリプトをtapデバイス用に修正

『4-1』で作成した起動スクリプトをtapデバイスで接続るように修正します。

sudo nano /etc/init.d/vpnserver

#!/bin/sh ### BEGIN INIT INFO # Provides: vpnserver # Required-Start: $local_fs $network # Required-Stop: $local_fs $network # Default-Start: 2 3 4 5 # Default-Stop: 0 1 6 # Description: SoftEther VPN Server ### END INIT INFO DAEMON=/usr/local/vpnserver/vpnserver LOCK=/var/lock/vpnserver vpn_start() { ${DAEMON} start sleep 2 tap=`/sbin/ifconfig -a| awk '$1 ~ /^tap/ {print $1}'` tap=`/sbin/ifconfig -a| awk '$1 ~ /^tap/ {print $1}'` brctl addif br0 ${tap} } vpn_stop() { ${DAEMON} stop } test -x ${DAEMON} || exit 0 case "$1" in start) vpn_start touch ${LOCK} ;; stop) vpn_stop rm ${LOCK} ;; restart) vpn_stop sleep 3 vpn_start ;; *) echo "Usage: $0 {start|stop|restart}" exit 1 esac exit 0

設定を反映するためRaspberryPiを再起動します。

8.ルータ設定からVPN用のポートを開放する

ルータ設定画面から以下のポートを開放するように設定します。

※設定方法はお使いのルータによって異なるため省略します。

| 500 | UDP | IKE (Internet Key Exchange) |

| 4500 | UDP | IPsec NAT-T |

9.【確認】自宅外ネットワークからVPN接続を行う。

『4-3』で確認したVPN接続の設定を変更し、自宅外ネットワーク(4Gなど)に繋げた状態でVPN接続が行えるか確かめます。

例)iPhoneの場合のVPN設定項目

タイプ:L2TP

説明:任意(自宅NASなど)

サーバ:ダイナミックDNSアドレス

アカウント:『4-2』で設定したユーザー名

パスワード:『4-2』で設定したパスワード

シークレット:IPsec共通設定鍵

すべての信号を送信:オン

VPNをオンにし接続済みとなればOK

![[ホグロフス] ROC HELIOS 25 ロックヘリオス リュック バックパック アタックザック バックアクセス アルパインクライミング SOFT WHITE [ホグロフス] ROC HELIOS 25 ロックヘリオス リュック バックパック アタックザック バックアクセス アルパインクライミング SOFT WHITE](https://m.media-amazon.com/images/I/51qGxOhx+3L.jpg)